脚本搭建 Xray 的部分安全问题

本来Xray_bash_onekey脚本只是自用而已,最开始的功能也比较简单。自从用的人变多后,脚本的一些问题也暴露出来,同时脚本的功能也得到丰富完善。在这里要感谢各位提供宝贵意见以及即使反馈的小伙伴。

虽然大部分的问题是可以通过脚本的更新得到修复,但是有些问题,尤其是一些安全问题是在使用脚本不注意而导致的。最近收集了一些常见问题,写一篇文章来说一说。

服务器SSH端口

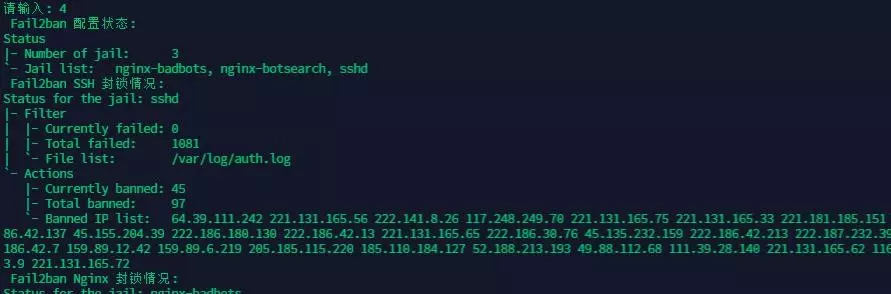

脚本需要SSH连接服务器并且使用root用户才可以安装,再加上大部分SSH端口默认为22,部分服务器提供商的默认防火墙也是允许22端口的入站流量,这给暴力破解SSH密码可乘之机。脚本提供了Fali2ban(防止端口暴力破解)的安装与配置,会自动根据输入SSH密码错误次数对IP进行封锁,这功能需要系统防火墙,因此也建议打开防火墙。

在配置好后,一段时间内就可以看到效果。顺便说一下,除去Xray_bash_onekey脚本外,网上部分脚本会直接关闭服务器的防火墙,这并不安全,建议大家好好检查一下服务器防火墙状态。当然,如果你用的是docker或者修改过SSH默认的连接端口,那是再好不过。

网站伪装

为了让服务器看上去像一个正常的网站,一般脚本提供了伪装网站的功能。Xray_bash_onekey脚本也不例外,Xray_bash_onekey脚本提供了最基本的302跳转至其他网站的功能,曾经有小伙伴建议在脚本中添加自行修改伪装站的功能,思前想后,觉得不妥。

首先,对于跳转网站的选择上,由于跳转的网站是可以知道通过什么连接跳转到它的网站上,因此对于被跳转的网站,相当于间接提供了你用来搭建的域名信息。

再者,Xray-core在运行时,发送的请求会有特殊的设备指纹如:UA,这加剧了服务器被检测的风险(建议选择跳转的网站最好是国外大型网站,可以通过混在巨量的流量中不被察觉)。

最后,对于域名直接暴露的机场主而言,则不建议设置跳转,原因很简单,公开的域名非常容易受到攻击。举个例子:

之前,脚本默认的跳转地址是无主界的某个页面,但之后发现,此页面的请求与攻击非常多,一度甚至到达了一天上万次,不得已只能将脚本伪装域名换成了bing搜索。一般而言,对于被跳转的正常网站,排查攻击肯定是保障网站安全的重中之重。当被跳转的网站研究追溯攻击情况时,你的域名也就会被更多的不需要了解的人关注到。

结合上述情况,脚本不提供简单的修改跳转域名的目的就在于,如果对网络网站等有一定的了解,修改跳转域名的操作非常简单,如果都不太了解Nginx如何配置,放任随便修改可能只会带来不必要的麻烦。

这边顺便说一下。之所以脚本选择简单的跳转,不选择直接搭建一个网站,是因为完全一致的网站,不同的奇怪的域名有些许“显眼”。在这里,再次呼吁建议有能力小伙伴自己搭建网站或者把域名跳转至自己的网站上。如果不想折腾,使用脚本自带的跳转,或者直接访问403也是可以的。

SSL证书申请

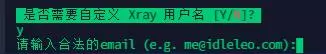

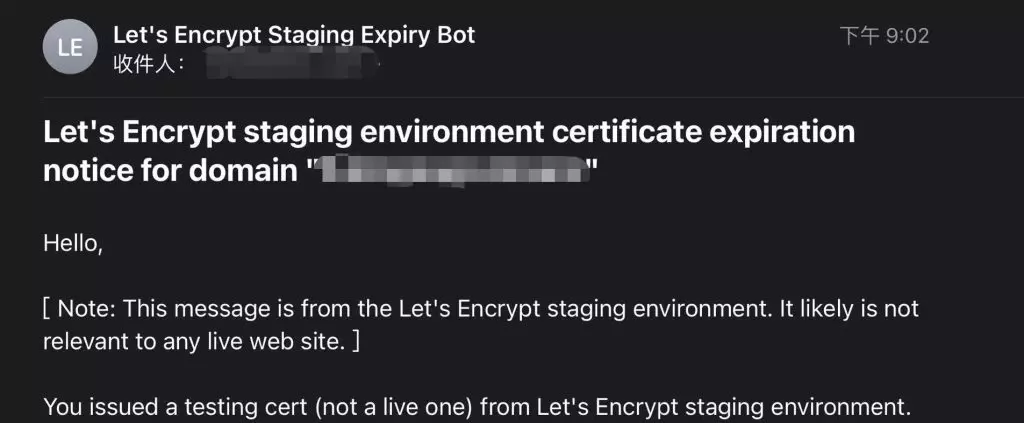

这个问题说实话从来没想到。在前段时间,Let's Encrypt免费证书的申请必须要用到邮箱。因此脚本也提供了设置自己邮箱的功能。为了方便规范输入邮箱的格式,特意写了一个例子在提示上。结果没想到有小伙伴直接把作为例子的邮箱当作申请SSL证书的邮箱。

然而,这个邮箱居然会收到SSL证书过期的提示。。准确说,当申请的域名证书要过期时,Let's Encrypt会好心的给你发一份邮件,告诉你申请证书的域名要过期了,在邮件中会说明域名地址和证书过期时间。如果不想把自己的域名泄露出去以避免不必要的攻击,那请确保邮箱属于自己的。

现在脚本会询问是否需要设置邮箱,如果不设置会自动生成一个虚假邮箱,当然这是不推荐的。

暂时就先说这些吧,未完待续...